This post is also available in: English (İngilizce) 繁體中文 (Klasik Çince) Nederlands (Hollandaca) Deutsch (Almanca) Italiano (İtalyanca) 한국어 (Kore dili) Español (İspanyolca)

Neredeyse hepimiz Microsoft Office belgeleri kullanıyoruz. İster iş belgeleri olsun, ister elektronik faturalar veya yeni bir evin kira kontratı olsun, Office belgeleri hepimiz için kullanışlıdır ve e-posta eklentisi olarak aldığımız bir Office belgesini açmamızın nedenlerinden biri de budur. Pek çok kişinin, güvenilir olmayan bir kaynaktan gelmese bile hemen hemen her belgeyi açacağını bilen kişiler, bir sistemin güvenliğini ihlal etmek için saldırılarında genelde bu dosyaları seçer.

Bu tehdit özetinde size, Office belgelerinin bir Windows uç noktasına saldırma ve tehlikeye sokma amacıyla bozulup kötüye kullanılmasının beş yolunu göstereceğiz. Bunların bazılarını daha önce anlatmıştık, bazıları ise yeni.

Makrolar

Makrolar bir saldırganın Office belgelerini silaha dönüştürmesinin en basit yoludur. Office uygulamaları, VBA (Visual Basic for Applications) komut dosyalarını çalıştıran yerleşik komut dosyası altyapısına sahiptir. Bu komut dosyaları belge açılır açılmaz, herhangi bir kullanıcı etkileşimi olmaksızın yürütülür (kullanıcının önceden makroları etkinleştirdiği varsayılır) ve sistemde kötü amaçlı kod çalıştırır. Kullanıcı makroları etkinleştirmemişse, bunları etkinleştirmesini isteyen bir açılır pencere görünür. Açılır pencere, makroların ortaya çıkardığı güvenlik riskini azaltmak için Microsoft tarafından eklenen birçok güvenlik mekanizmasından biridir. Microsoft ayrıca farklı bir dosya uzantısını da zorunlu kılar (makrolar içeren yeni dosyalar için .docx yerine .docm). Bu önlemlere rağmen kullanıcılar yine de bu dosyaları açıp içeriklerini etkinleştirmeyi tercih ettiği için, bu Sofacy kampanyası gibi karmaşık saldırılarda olduğu kadar Emotet gibi fidye yazılımlarını bulaştırmak için de, gerek kapsamlı gerekse basit saldırılarda makrolar sıkça başvurulan bir saldırı vektörü olmaya devam ediyor.

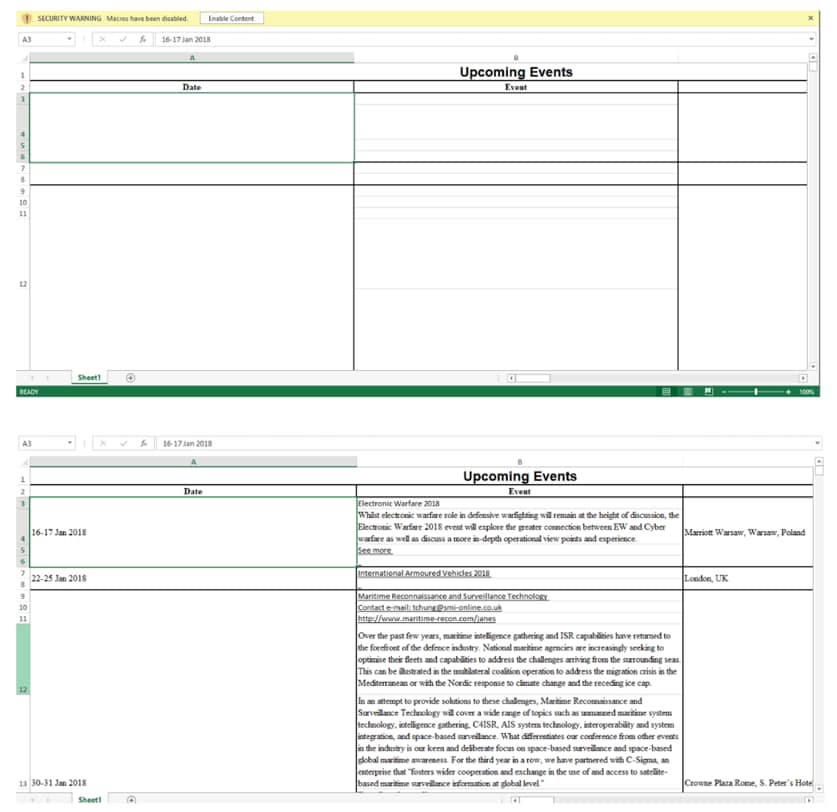

Şekil 1. Sofacy belgesinin içerik etkinleştirilmeden önceki ve içerik etkinleştirildikten sonraki hali.

Bu örnekte de gördüğünüz gibi, saldırganlar sosyal mühendislik yoluyla, belgenin tamamını görebilmeleri için içeriği etkinleştirmeleri gerektiğine inandırarak, kullanıcıların Microsoft tarafından eklenmiş güvenlik mekanizmalarını devre dışı bırakmaya ikna etmeye çalışıyor. Sofacy örneğinde, saldırganlar yazı rengini beyaz yapmıştır ve böylece, kullanıcı makroları etkinleştirilmeden önce sunulmuş metin açık bir biçimde görünmemektedir.

Ekli Flash dosyaları

Office belgelerine makrolar gibi yerleşik özelliklere ilave olarak Adobe Flash dosyaları gibi harici nesneler de eklenebilir. Bu nesneler işlenmek üzere uygun yazılıma geçer, böylelikle yazılımdaki herhangi bir güvenlik açığı, nesnenin Office belgesindeki Adobe Flash içeriğine eklenmesiyle de istismar edilebilir. Saldırganların kullandığı bu tür saldırı vektörüne örnek olarak, kötü amaçlı SWF dosyalarının Excel belgelerine eklenmesiyle istismar edilmiş bir Adobe Flash Player Sıfırıncı Gün saldırısı olan CVE-2018-4878 verilebilir. Bu tür saldırılarda kötü amaçlı Excel belgesi, Flash güvenlik açığını tetikleyebilecek ve ekli kabuk kodunu yürütebilecek Adobe Flash içeriğini barındırır.

Microsoft Denklem Düzenleyicisi

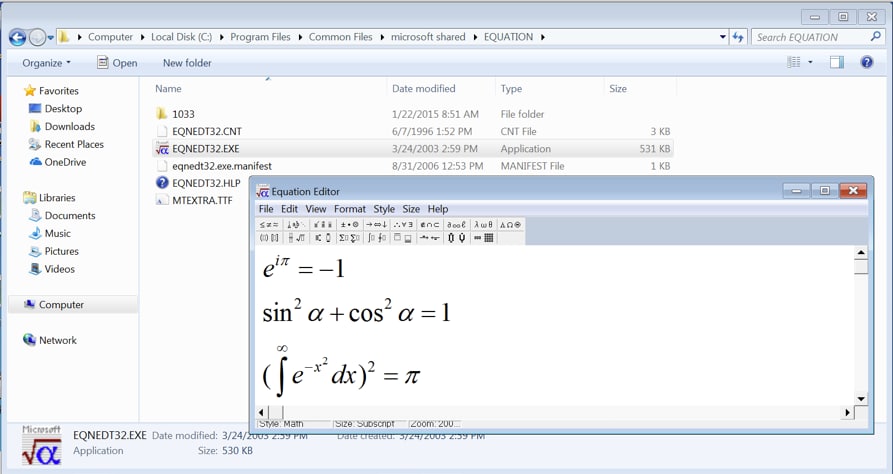

Adobe Flash dosyalarını bir Office belgesine eklemede kullanılana benzer bir yöntemle, kolayca matematik denklemleri yazmanızı sağlayan bir program olan Microsoft Denklem Düzenleyicisi tarafından ayrıştırılacak belgelere de denklemler ekleyebilirsiniz.

Şekil 2. Microsoft Denklem Düzenleyicisi

Önceki örneğimizde olduğu gibi, denklem düzenleyicisindeki güvenlik açıkları kötü amaçlı Office belgeleri kullanılarak istismar edilebilir. CVE-2017-11882 istismar edildiğinde bunun örneklerini yakın zamanda gördük. Bu durum CVE-2018-0802 gibi başka istismarların da yolunu açtı. Bunların her ikisi de denklem düzenleyicisindeki kusurları istismar ederek, kullanıcının bir Office belgesini açmasıyla saldırganların uzaktan kod yürütmesini sağlamaktadır. Hâlâ geçerli olmamakla birlikte, Microsoft Denklem Düzenleyicisi’nde Unit 42 araştırmacıları tarafından CVE-2018-0807 ve CVE-2018-0798 gibi benzer istismarlar saptanmıştır.

Microsoft Denklem Düzenleyicisi kendi işlemiyle (eqnedt32.exe) çalıştığından, EMET ve Windows Defender Exploit Guard gibi Microsoft Office’e özgü korumalar varsayılan olarak etkili değildir, çünkü bunlar yalnızca Microsoft Office işlemlerini (winword.exe gibi) korumaktadır.

OLE Nesneleri ve HTA İşleyicileri

OLE Nesneleri ve HTA İşleyicileri, Office belgelerinin, içeriklerinde başka belgeler bulundurmak için başvuruda bulunmak üzere kullandığı mekanizmalardır. Bir uç noktayı tehlikeye sokmak için aşağıdaki şekilde kullanılabilirler:

- Bir Microsoft Word belgesine Bir OLE ekli bağlantı nesnesi eklidir

- Belge açılınca Word işlemi (winword.exe) kötü amaçlı komut dosyası içeren bir HTA dosyası almak için uzak bir sunucuya http isteği gönderir

- Daha sonra winword.exe, Microsoft HTA uygulamasının (mshta.exe) kötü amaçlı komut dosyasını yükleyip yürütmesine neden olan bir COM nesnesi yoluyla uygulama/hta için dosya işleyicisini arar

Bu işlev, bir Microsoft Office/WordPad uzaktan kod yürütme güvenlik açığı olan ve Microsoft tarafından Eylül 2017’de düzeltilen CVE-2017-0199’un istismarında geliştirilmiş ve bu OilRig kampanyası gibi birden çok kampanyada kullanılmıştır.

Şekil 3. RTF dosyaları tıpkı normal bir Word belgesi gibi görünür

Önceki OLE ve HTA istismarına ek olarak, saldırganlar RTF dosyalarının da MSHTML kullanan ‘text/html’ mime türü OLE nesnelerini yürütebildiğini keşfetmiştir. Bu, RTF dosyalarının Internet Explorer’la aynı saldırı yüzeyini ortaya çıkardığı anlamına gelmektedir!

CVE-2018-8174 olarak bilinen bu mantıksal güvenlik açığının kullanılması, saldırganları rastgele HTML/JavaScript/VBScript yürütmesine izin verir. Bu şekilde yürütülen kod, Internet Explorer’dan çalıştırılan diğer kod gibi ‘korumalı’ durumdayken (yeni işlemler çalıştıramaz veya dosya sistemine yazamaz, vb.) bu kusur, Word uygulamasının bağlamında rastgele kod yürütme elde etmek amacıyla VBScript altyapısındaki bellek bozulması UAF güvenlik açığı gibi başka güvenlik açıklarını geliştirmek için kullanılabilir, saldırganların sistemin kontrolünü ele geçirmelerini sağlayabilir.

Sonuç

Belge tabanlı saldırılar on yıldan uzun süredir genel bir saldırı vektörü olduğu halde, bu saldırıların popülaritesinde ve karmaşıklığında son zamanlarda bir artış olduğunu görüyoruz. Bu artış, tarayıcı geliştiricileri tarafından yapılan güçlendirmeler sayesinde tarayıcı istismarlarının zorlaşmasından kaynaklanıyor olabilir. Sebebi ne olursa olsun, kuruluşların bu ortak tekniklere karşı savunma yapmayı bilmeleri önemlidir.

Önleme

Palo Alto Networks Traps gelişmiş uç nokta koruması, aşağıdaki tehditlere karşı korunmak için birden çok kötü amaçlı yazılım ve istismar önleme yöntemi sunar:

- Makro inceleme – Traps, hem WildFire tehdit bilgisi bulutunu hem de yerel makine öğrenimi tabanlı becerilerini kullanarak kötü amaçlı makroların varlığına karşı her Office belgesini inceler ve kötü amaçlı dosyaların kullanıcı tarafından açılmasını bile önleyebilir.

- İstismar önleme – Traps’in kapsamlı istismar önleme becerileri, bu istismar girişimlerinin tümünün saldırılan uç noktada kötü amaçlı kabuk kodlar çalıştırmasının önler.

- Traps, Office uygulamalarını varsayılan olarak izleyerek, güvenli yerleşik işlemlerin kötü amaçlı akışlar için kullanılmamasını sağlar.