This post is also available in: English (Englisch) 繁體中文 (Traditionelles Chinesisch) Nederlands (Niederländisch) Français (Französisch) Italiano (Italienisch) 日本語 (Japanisch) 한국어 (Koreanisch) Español (Spanisch)

Aptuss wurde in der Cloud gegründet. Wir stellen unseren Kunden KI-gestützte SaaS-Angebote bereit, unter anderem für die globale Auftragsabwicklung vom Angebot bis zur Zahlung (Quote-to-Cash), das Vertragsmanagement, den E-Commerce und das Management der Beziehungen mit Zulieferern. Unser „alles inklusive“-Ansatz hat uns geholfen, unseren über 700 Kunden in aller Welt einen besseren Service zu bieten.

Wir haben uns entschieden, von Anfang an alles in der Cloud zu tun und die Vorteile zu nutzen, die insbesondere Azure und AWS bieten. Dazu brauchten wir jedoch sicheren Zugang zu unserer Cloud-Infrastruktur und zu den Anwendungen für unseren weltweiten Geschäftsbetrieb

Welche Herausforderungen waren in puncto Geschäft und Sicherheit zu bewältigen?

Vor der Installation der virtualisierten Next-Generation Firewalls der Palo Alto Networks VM-Series hatten wir bezüglich der Sicherheit mit zwei großen Herausforderungen zu kämpfen.

Keine zentralisierte Verwaltung des Cloud-Zugriffs

Wir erstellen Pods. So nennen wir die Sammlungen von Cloud-Ressourcen, die zur Bereitstellung unserer Services bzw. zur Ausführung unserer Lösungen erforderlich sind. Für jeden Pod mussten wir eine virtuelle Maschine (VM) starten, die dann als Jump Host agierte und den Betriebsteams den Zugang zu dem Pod ermöglichte. Wir haben über 100 Pods und jeder Zugriff war zeit- und ressourcenintensiv. Trotz des großen Ressourcenverbrauchs hatten wir mit dem alten Modell für das Zugriffsmanagement weder einen guten Überblick noch umfassende Kontrolle. Das hat uns viel Zeit gekostet und im Geschäftsleben ist verschwendete Zeit natürlich verlorenes Geld.

Langsames, unsicheres Zugangsmodell mit langen Umwegen

Früher war der Zugriff auf Cloud-Ressourcen nur über ein zentrales VPN möglich. Unsere Nutzer und Mitarbeiter mussten eine Verbindung zu unserem Hauptsitz herstellen, sich mit Single-Sign-on (SSO) anmelden und dann von dort aus eine Verbindung zum Rechenzentrum herstellen. Für unser weltweit verteiltes Team mit Nutzern und Zweigstellen in Indien und mehreren anderen Ländern bedeutete das zusätzliche Latenz und langsame Verbindungen.

Palo Alto Networks VM-Series: Ein dezentralisiertes Access Gateway zu unseren Cloud-Ressourcen

Diese Arbeitsweise war einfach nicht gut genug. Deshalb haben wir eine Initiative zur Entwicklung einer Architektur gestartet, in der nicht mehr jede Verbindung über unseren Hauptsitz geroutet wurde. Außerdem sollte nicht mehr für jeden Pod ein Jump Host erforderlich sein. Das Kernstück des neuen Designs war die VM-Series von Palo Alto Networks. Wir haben unser Abonnement von GlobalProtect auf der virtualisierten Next-Generation Firewall der VM-Series installiert, wo es als Access Gateway fungiert. Außerdem nutzen wir Panorama für ein zentralisiertes Sicherheitsmanagement. Da die Produkte der VM-Series für die Abmeldung ausscheidender Nutzer eine direkte Verbindung zu Azure AD herstellen, können wir nun eine zentrale Quelle für das Identitäts- und Zugriffsmanagement nutzen. Außerdem haben wir nun eine viel detailliertere Übersicht, nuanciertere Kontrolle und können Pods segmentieren und voneinander isolieren.

Was bringt das? Das Ergebnis

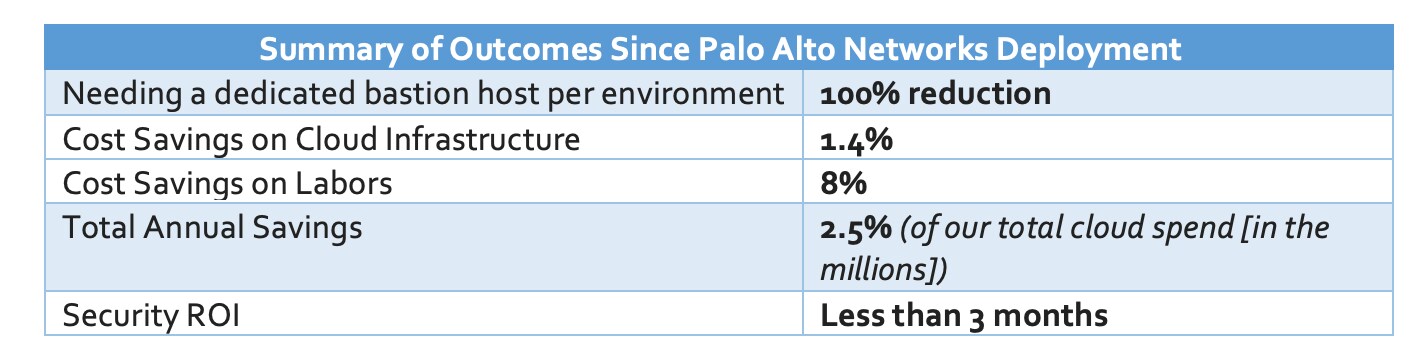

Seit wir die Palo Alto Networks VM-Series in der Cloud nutzen, können wir die Ursachen von Kundenproblemen erheblich schneller finden und beheben. Wir haben uns aus 3 Gründen für Palo Alto Networks entschieden:

- Native Integration mit Azure AD Wir können das Einstellen/Ausscheiden von Mitarbeitern zentral über Azure AD SSO verwalten, einschließlich ihrer Aktivitäts- und Auditprotokolle.

- Zentralisiertes Firewall-Management mit Panorama Die zentralisierte Verwaltung aller Firewalls ist ein riesiger Vorteil. Es ist nun viel einfacher, die Konfiguration und Software sämtlicher Firewalls auf dem neuesten Stand zu halten.

- Bereitstellung der VM-Series als Infrastructure-as-Code (IaC) Wir können die VM-Series – ebenso wie die anderen Infrastrukturkomponenten – innerhalb weniger Minuten programmatisch voneinander trennen und einsetzen. Dadurch werden idempotente Prozesse in allen Regionen möglich.

Abschließend möchte ich Ihnen noch einige wichtige Empfehlungen mit auf den Weg geben:

- Trennen Sie den Sicherheits- vom IT-Betrieb. Wenn Sie das nicht tun, verlieren Sie vermutlich die Flexibilität, die Sie durch die Cloud gewonnen haben.

- Sie können den Sicherheitsbetrieb in der Cloud skalieren. Nutzen Sie cloudnative Services wie Azure AD, die von Haus aus skalierbar sind. So können Sie Ihre Nutzer einfach in der Cloud authentifizieren, ohne eine Verbindung zu Ihrem Rechenzentrum aufzubauen.

- Entscheiden Sie sich für Sicherheitslösungen, die als IaC verwaltet werden können. Für uns war die Lösung von Palo Alto Networks im IaC-Modell ein großer Erfolg. Wir haben nun eine sehr sichere Umgebung mit niedriger Latenz und können zudem Kundenprobleme schneller beheben.