This post is also available in: English (英语) 繁體中文 (繁体中文) 日本語 (日语) 한국어 (韩语) Português (葡萄牙语(巴西))

Palo Alto Networks 调查数据表明,SOC 分析师只能处理 14% 由安全工具产生的警报。当考虑到 IDC 数据表明大部分警报都是误报时,[1]结果便可想而知:警报被忽略,分析师将时间浪费在追踪误报上,从而错过了真正的威胁。

除了初始的防护之外,大部分安全工具只用于执行一种主要功能:创建并响应警报。预期的假设是,分析师能够根据这些警报检查并捕捉可疑的行为。但是,当分析师每天都收到数以千计的低准确率警报时,这个策略会很快分崩离析。

警报疲劳消除清单

如果我们取消生成警报的传感器和系统,会产生安全盲区——然而信息过多与没有信息一样性质恶劣。我们仍然需要警报,但需要的是更加准确的警报。这意味着,在考虑工具和流程时加入下列概念:

1.自动化

首先,组织能够通过自动化,极大程度地改善警报分类流程。Palo Alto Networks 相信,所有第 1 层(警报分类)安全操作不但能够,而且应该通过 SOAR 技术进行自动化处理,使用预定义的脚本自动执行响应操作。对于警报分类,这些操作包括分析警报、更新案例(如果是已知问题)、开放案例(如果不是已知问题),然后划分警报的严重性以发送给分析师。将此流程自动化,极大程度地降低了警报分析师必须响应的警报数,允许分析师将宝贵的时间用于调查问题,而不是盯着日志记录。

2.数据拼接

其次,如果要改善可视性,安全团队必须优先使用集成工具,而不是孤立的工具。如果您有七种不同的工具,每种工具只能看到安全基础架构中的一个具体方面而无法互相沟通,那么这些工具就无法提供威胁搜寻和调查所需的情境。您没法知道一系列看似无害的操作,在实际上按照一定顺序执行时,是否表明系统中存在攻击者。或者,您可能花上一个小时的时间追踪一个偷偷溜过 EPP 的恶意软件,结果发现该恶意软件已被防火墙阻截。

3.机器学习

最后,EDR 工具应该具有能使其识别模式的机器学习功能,从而实现学习和改进。您的 EDR 应从数据源中获取信息,持续更新算法,从而生成高准确性、划分过优先级的具体警报。

Cortex XDR 提供更加智能的检测

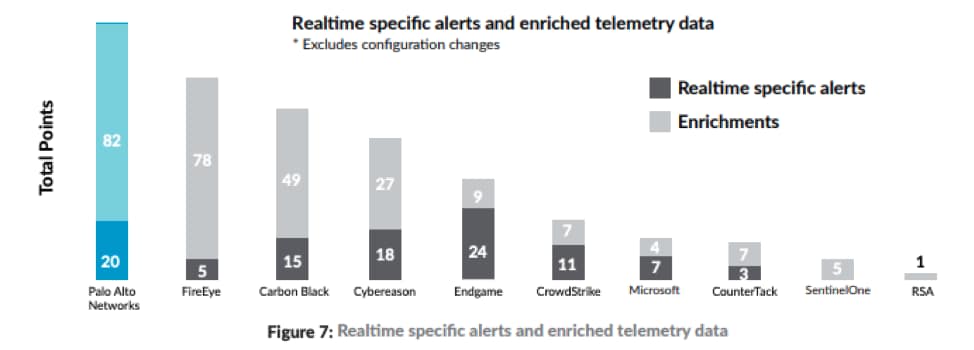

经证实,Cortex XDR 能够提供最优质的高精确度警报组合,为识别威胁,增强、关联遥测日志以进行调查和威胁搜寻提供极大帮助。这些类型的警报能够帮助企业阻挡大量的误报,使分析师能够专注于调查真正的威胁。

最近,一次由 MITRE ATT&CK 进行的,通过仿真 APT 3 小组的真实攻击进行的 EDR 工具测试表明,Cortex XDR 和 Traps 在 10 家端点检测和响应供应商中检测到最多的攻击技术。该评估提供了业界首次对 EDR 市场中产品的真实功能和表现的开放、客观评估。

您还可以在此处了解有关我们的新SOAR产品DEMISTO的更多信息。