This post is also available in: English (英語) Nederlands (荷蘭語) Deutsch (德語) Italiano (義大利語) 한국어 (韓語) Español (西班牙語) Türkçe (土耳其語)

在網路安全方面,有一件大家都會關注的事情,就是界定需要保護的內容。我們的共識是要防禦攻擊,但是攻擊都有自己的目標。這個目標是什麼?

多年來,我們一直在努力縮小攻擊範圍,但攻擊範圍卻有點像宇宙一樣,不斷擴張。每項新技術都會帶來一系列新的問題和弱點。最值得注意的是,物聯網導致攻擊範圍大幅擴大。新發現的弱點 (例如晶片組攻擊的潛在弱點 Spectre 和 Meltdown) 導致幾乎每個現今的運算系統都淪為整個攻擊範圍的一部份。

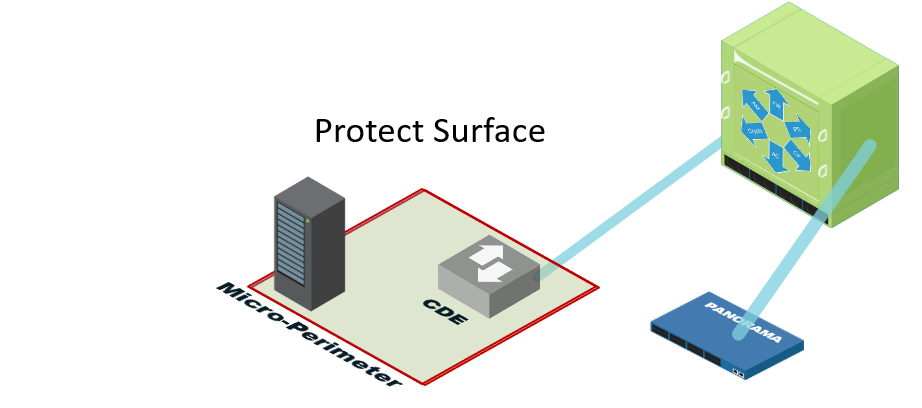

零信任並不關注宏觀層面的攻擊範圍,而是確定需要保護的內容:盡可能縮小攻擊範圍或保護範圍。通常,零信任網路依據下列四項 (以首字母縮略詞 DAAS 表示) 的至少一項界定保護範圍:

- 數據 (Data):需要保護哪些數據?

- 應用程式 (Application):哪些應用程式使用敏感資訊?

- 資產 (Asset):哪種資產最敏感?

- 服務 (Service):哪些服務 (例如 DNS、DHCP 和 Active Directory) 遭入侵後可以用來破壞正常的 IT 運作?

所幸,保護範圍不僅規模比整個攻擊範圍小,而且很容易得知。您可能不知道目前的範圍應該多大,但是您一定能找到答案。大多數組織都無法真正界定攻擊範圍,因此嘗試滲透的攻擊者得以完成入侵。有許多方法可以入侵組織巨大的保護範圍。因此建立大型周邊安全方法的構想經證實無法取得成功。在舊的模型中,防火牆和入侵防禦技術等控制措施被推到網路周邊,盡可能遠離保護範圍。

零信任會界定保護範圍,將控制措施盡可能移動到保護範圍附近,以界定微型周邊。運用新世代技術作為區隔閘道,我們可以在第 7 層政策中進行網路區隔,並精確控制進出微型周邊的流量。實際上,極少數使用者或資源才需要存取環境中的敏感數據或資產。透過擬定有限、精確且易於理解的政策聲明,我們可以限制攻擊者成功發動網路攻擊的能力。